-

Property & Casualty

Property & Casualty Overview

Property & Casualty

We offer a full range of reinsurance products and the expertise of our talented reinsurance team.

Expertise

Publication

PFAS Regulation and Development at the European Level with Focus on Germany and France

Publication

The CrowdStrike Incident – A Wake-Up Call for Insurers?

Publication

Decision-Making in the Age of Generative Artificial Intelligence

Publication

Buildings Made of Wood – A Challenge For Insurers?

Publication

Cat Bonds – A Threat to Traditional Reinsurance? -

Life & Health

Life & Health Overview

Life & Health

Gen Re’s valuable insights and risk transfer solutions help clients improve their business results. With tailor-made reinsurance programs, clients can achieve their life & health risk management objectives.

UnderwritingTraining & Education

Publication

Finding the Balance – Assessing Weight Changes in Underwriting

Publication

How Is AI Being Used to Enhance Traditional Life Underwriting? Business School

Business School

Publication

When Actuaries Meet Claims Managers – Data-Driven Disability Claims Review

Publication

Fasting – A Tradition Across Civilizations Moving The Dial On Mental Health

Moving The Dial On Mental Health -

Knowledge Center

Knowledge Center Overview

Knowledge Center

Our global experts share their insights on insurance industry topics.

Trending Topics -

About Us

About Us OverviewCorporate Information

Meet Gen Re

Gen Re delivers reinsurance solutions to the Life & Health and Property & Casualty insurance industries.

- Careers Careers

Globaler Cyberangriff „WannaCry“ – was sind die Folgen für Versicherer?

July 13, 2017

Renate Kerpen

Deutsch

English

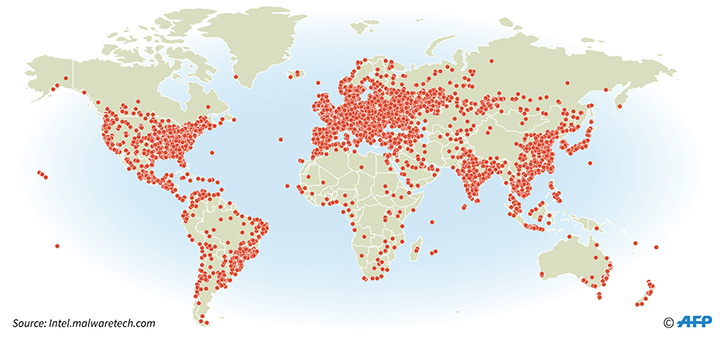

Seit das Schadprogramm WannaCry am 12. Mai zu seinem globalen Cyberangriff ansetzte, erregt es weltweit Aufmerksamkeit. Ohne Rücksicht auf Ländergrenzen, Branchen oder Nutzer waren schätzungsweise mehr als 300.000 Unternehmen in 150 Ländern betroffen, darunter FedEx, PetroChina, Telefónica, Renault, die Deutsche Bahn, der britische National Health Service und das russische Innenministerium.

Die Ransomware befiel Computer mit Windows-Betriebssystem und breitete sich über lokale Netzwerke und das Internet aus. Nach Befall eines Computers verschlüsselte das Programm Dateien des Nutzers und forderte diesen für die Freigabe der Daten zur Zahlung eines Lösegelds in Höhe von mindestens 300 USD (263 Euro) in der Kryptowährung Bitcoin auf. Nach Ablauf einer Frist von drei Tagen ohne Zahlung würde die Lösegeldforderung angeblich verdoppelt werden. Nach Ablauf von sieben Tagen drohte das Programm mit der Vernichtung aller Daten.

Karte des WannaCry-Ausbruchs

WannaCry infizierte ausschließlich Computer mit älteren Windows-Versionen, u. a. dem noch immer häufig genutzten Windows XP, für das jedoch keine Updates mehr angeboten werden, und Windows 7. Ausgerechnet diese Sicherheitslücke war ursprünglich vom US-Geheimdienst NSA entdeckt und ausgenutzt worden, bevor diese Informationen schließlich von Hackern gestohlen und öffentlich gemacht wurden. Daraufhin stellte Microsoft im März ein Sicherheitspatch zur Verfügung, um die Lücke zu schließen, doch viele Unternehmen hatten das Update offenbar noch nicht installiert.

Der Cyberangriff gilt als Weckruf für Unternehmen; eine steigende Nachfrage nach Cyberversicherungen wurde prognostiziert. Doch welche Auswirkungen hat diese jüngste Attacke auf die Versicherungsbranche?

Lösegeldzahlungen

Viele der betroffenen Nutzer haben auf Expertenrat hin kein Lösegeld gezahlt.1 Die Überwachung identifizierter Zahlungskonten lässt darauf schließen, dass die Gesamtsumme der gezahlten Lösegelder umgerechnet weniger als 90.000 Euro beträgt (auch wenn sich die Zahlungen aufgrund der Schwierigkeit, schnell an Bitcoins zu gelangen, verzögert haben könnten).

Lösegeldzahlungen sind nach wie vor nicht überall versicherbar. Angesichts der steigenden Nachfrage, die durch zahlreiche Schäden im Jahr 2016 ausgelöst wurde, werden Kosten zur Minderung der Folgen eines Ransomware-Angriffs nun häufig von Cyberpolicen gedeckt.

Betriebsunterbrechung

Lösegelder fallen im Vergleich zu anderen Schäden, die Opfern von Cyberkriminalität entstehen, zumeist verschwindend gering aus, insbesondere wenn die Schäden durch eine Betriebsunterbrechung verursacht werden. Derartige Schäden als Folge von WannaCry werden derzeit auf mehrere Milliarden Euro geschätzt.2

Betriebsunterbrechungen ohne Sachschaden werden nicht immer von einer Cyberversicherung abgedeckt. Falls doch, ist die Deckung häufig auf bestimmte Auslöser beschränkt und/oder sublimitiert, um extrem hohe und unkontrollierbare Kumulschäden zu vermeiden. Darüber hinaus gilt normalerweise ein zeitlicher Selbstbehalt (Wartezeit) von mindestens zwölf Stunden – ein Zeitraum, in dem viele Probleme festgestellt und gelöst werden können.

WannaCry könnte durch die Datenverschlüsselung und die dadurch verursachte Blockade durchaus einen Sachschaden, womöglich einschließlich Betriebsunterbrechung, ausgelöst haben, der durch eine traditionelle Sachversicherung gedeckt wäre. Allerdings lagen zum Zeitpunkt der Abfassung dieses Blogs keine Berichte über entsprechende Fälle vor.

Vertragspflichten und Versicherungsdeckung

WannaCry konnte sich nur deshalb so schnell ausbreiten, weil viele Computer noch mit älteren (und mitunter illegalen)3 Windows-Versionen liefen und einige Unternehmen bzw. Nutzer die von Microsoft bereitgestellten Sicherheitspatches nicht installiert hatten. Könnte dieser fahrlässige Umgang mit Sicherheitsupdates als Verstoß gegen Pflichten aus dem Versicherungsvertrag gewertet werden? Je nach Police besteht durchaus die Möglichkeit, dass ein bestehender Versicherungsschutz dadurch entfällt.

Allgemeine Haftpflichtversicherung

Ein fahrlässiger Umgang mit dem Thema Sicherheit könnte auch Folgen für Dritte haben, z. B. durch eine Betriebsunterbrechung. Haftpflicht- und Cyberversicherungen müssen möglicherweise in bestimmten Fällen auf Ansprüche von geschädigten Dritten reagieren. Wie bei vielen Sachverhalten mit Cyber ist die Deckung von der jeweiligen Police davon abhängig, wie diese in einem Land oder Rechtssystem ausgelegt wird. Auch wenn allgemeine Haftpflichtversicherungspolicen in der Diskussion über Cyberdeckungen selten im Fokus stehen, könnten sie Versicherungsschutz unter dem immer häufiger in diesem Zusammenhang auftauchenden Begriff „silent cover”4 gewähren.

D&O Versicherung

Mit der zunehmenden Bedrohung durch Cyberrisiken wächst auch das potenzielle Schadenrisiko im Bereich der D&O-Versicherung. Schäden, die aufgrund eines mutmaßlich fahrlässigen Verhaltens entstehen, können auf ein Versagen der Unternehmensorgane hinweisen und demensprechend Ansprüche nach sich ziehen, die im Rahmen einer D&O-Versicherung geltend gemacht werden könnten. Ein Versagen der Geschäftsleitung bei der Einschätzung und Begrenzung von Risiken – einschließlich des möglichen Abschlusses einer Cyberversicherung – könnte als Managementfehler und somit als Klagegrund gewertet werden. Für ein börsennotiertes Unternehmen gelten zudem möglicherweise Offenlegungspflichten, die eine Klage nach sich ziehen könnten, sofern diese pflichtwidrig verletzt wurden.

Die Presse ist sich insgesamt einig, dass Microsoft nicht für die Attacke belangt werden kann, da das Unternehmen aus juristischer Sicht keine Angriffspunkte bietet.

Angesichts der Tatsache, dass auch die Versicherungsbranche nicht vor Cyberangriffen gefeit ist, muss auch hier praktiziert werden, was in puncto Internetsicherheit gepredigt wird.

Ein wachsendes Interesse an Cyberversicherungsprodukten ist eine der zu erwartenden Folgen des WannaCry-Angriffs.

Am 27. Juni wurden zahlreiche Unternehmen erneut über die gleiche Sicherungslücke „Eternal Blue“ durch eine sich wurmartig verbreitende Ransomware, mehrheitlich in der Presse als Petya bezeichnet, attackiert.5 Möglicherweise ausgelöst durch ein Update einer weit verbreiteten Buchhaltungssoftware in der Ukraine,6 wo zahlreiche Unternehmen wie etwa die Oschadbank, der Lieferservice Nova Poshta, der Flughafen von Kiew und die Emissionskontrolle in Tschernobyl betroffen waren, erfasste die Angriffswelle laut Presseberichten7 auch zahlreiche große international tätige Unternehmen, so etwa die russischen Unternehmen Rosneft (Öl) und Evraz (Metall), die französischen Unternehmen BNP Paribas, Mondelec (Nahrungsmittel) und Saint-Gobain (Bau), die britische Werbeagentur WPP, die dänische Reederei A.P. Moller-Maersk, das deutsche Unternehmen Beiersdorf (Körperpflege), den US-amerikanischen Pharmakonzern Merck, TNT Express (Tochter des US-Transportunternehmens FedEx), Reckitt Benkiser, ein Konsumgüterhersteller im Vereinigten Königreich8 und eine international tätige Anwaltskanzlei. Auch drei Tage nach dem Beginn war noch keine Rückkehr zur Normalität gegeben.

Das wichtigste Ergebnis für Unternehmen ist, ihr Cyber-Risk-Management mit Nachdruck systematisch zu betreiben. Die neuen Fälle wurden nur durch ein nach wie vor unvollständiges Patching ermöglicht. Schadenbegrenzung kann erfolgreich durch Resilienz betrieben werden; so ist es z. B. Maersk gelungen, mit alternativen Methoden auch ohne E-Mail und eigenes Intranet die Kommunikation mit den Kunden zumindest in eingeschränkter Form aufrechtzuerhalten.

Der neue Angriff ist massiver (gegenüber zuvor einzelnen Dateien wurden nun ganze Festplatten verschlüsselt), verläuft aber auch langsamer; allerdings wurde bisher kein Stoppschalter wie bei WannaCry gefunden. Eines ist sicher: Es wird nicht der letzte Angriff sein. Eine gute Vorbereitung der Unternehmen ist unumgänglich, um Cyberversicherung möglich und erfolgreich zu machen.

Endnoten

- Die meisten Ransomware-Experten raten von einer Lösegeldzahlung ab. Angreifer erhielten dadurch zusätzliche Mittel für weitere Angriffe, zahlungswillige Nutzer würden als leichte Opfer (und attraktive Ziele für Wiederholungstaten) identifiziert, und ein kriminelles Vorgehen würde gefördert, das zahlreiche Nachahmungstäter und weitere Forderungen nach sich ziehen könnte, falls es sich als lukrativ und risikoarm herausstellt.

- https://legalisglobal.com/insurance-coverage-for-the-wannacry-ransomware-attack/.

- "Pirated Windows led to WannaCry´s Spread in China and Russia", Mai 2017.

- http://www.genre.com/knowledge/blog/searching-for-cyber-exposure-in-your-insurance-policies-en.html.

- Ob es sich tatsächlich um eine Variante der vorher bereits bekannten Malware Petya handelt, ist nicht unumstritten. In manchen Meldungen wird die Malware als NonPetya bezeichnet.

- Neueste Untersuchungen weisen auf einen seit Monaten vorbereiteten Angriff hin: Server des Buchhaltungssoftware-Unternehmens wurden gehackt und die Buchhaltungssoftware mit einer Schadsoftware versehen, die einen verdeckten Hintereingang für Dritte einrichtete. Computer im gleichen Netzwerk wurden angewiesen, ein Datenpaket aus dem Internet herunterzuladen, und versandten ihrerseits wiederum Daten an die Hacker. Nach letzten Erkenntnissen waren mindestens die letzten drei Updates der Software seit Mitte April bereits verseucht. Nach Hinweisen des BSI sind auf diese Weise auch gepatchte Computer in lokalen Netzwerken exponiert.

- http://www.telegraph.co.uk/news/2017/06/27/ukraine-hit-massive-cyber-attack1/,

http://www.lto.de/recht/kanzleien-unternehmen/k/kanzlei-it-cyberangriff-petya-dla-piper/,

https://www.theguardian.com/technology/2017/jun/28/petya-cyber-attack-cadbury-chocolate-factory-in-hobart-hit-by-ransomware,

https://www.nytimes.com/2017/06/27/technology/ransomware-hackers.html,

https://www.reuters.com/article/cyber-attack-evraz-idUSL8N1JO3TK. - https://www.reuters.com/article/us-cyber-attack-maersk-idUSKBN19J0QB.

Gleichwohl ist der Schaden enorm, erste Schätzungen belaufen sich auf 450 Mio. USD:

http://www.agrarwelt.com/pflanze/maersk-line-cyber-attacke-knnte-450-millionen-us-dollar-schaden-verursachen.html.

Auch für den Konsumgüterhersteller Reckitt Benkiser wurde eine Schadenschätzung in Höhe von GBP 110 Mio. veröffentlicht:

https://www.ft.com/content/ef641e2e-6214-11e7-8814-0ac7eb84e5f1